一、端口扫描

1、端口扫描相关概念:端口->服务

一般在知道服务器开放了哪些端口后,就知道服务器开启了哪些服务。

(1)端口扫描的原理:

端口扫描,顾名思义,就是逐个对一段端口或指定的端口进行扫描。通过扫描结果可以知道一台计算机上都提供了哪些服务,然后就可以通过所提供的这些服务的己知漏洞就可进行攻击。其原理是当一个主机向远端一个服务器的某一个端口提出建立一个连接的请求,如果对方有此项服务,就会应答,如果对方未安装此项服务时,即使你向相应的端口发出请求,对方仍无应答,利用这个原理,如果对所有熟知端口或自己选定的某个范围内的熟知端口分别建立连接,并记录下远端服务器所给予的应答,通过查看一记录就可以知道目标服务器上都安装了哪些服务,这就是端口扫描,通过端口扫描,就可以搜集到很多关于目标主机的各种很有参考价值的信息。例如,对方是否提供FTP服务、WWW服务或其它服务。

(2)端口扫描的实质:

实质上,端口扫描包括向每个端口发送消息,一次只发送一个消息。接收到的回应类型表示是否在使用该端口并且可由此探寻弱点。

2、端口扫描工具的使用:nmap

(1)nmap端口扫描: kali或者windows都可以

|

1

2

3

|

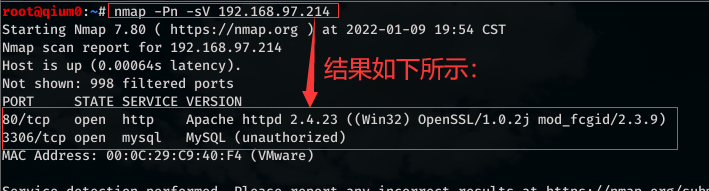

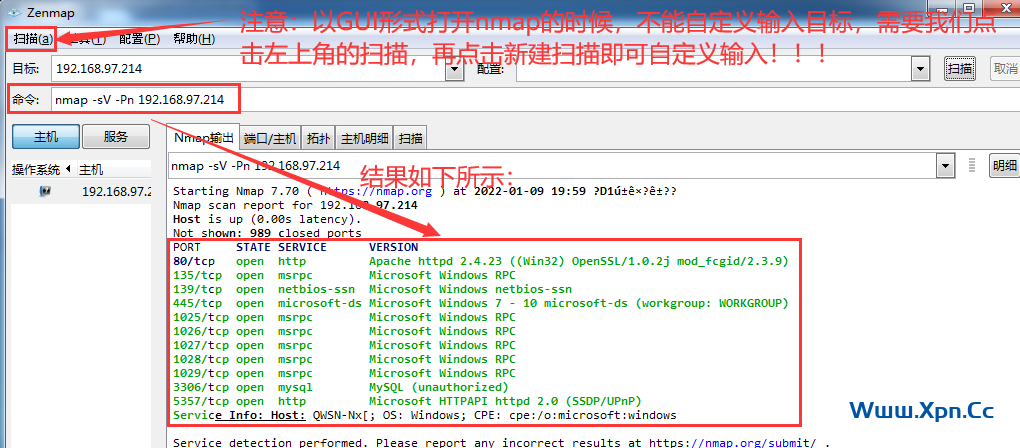

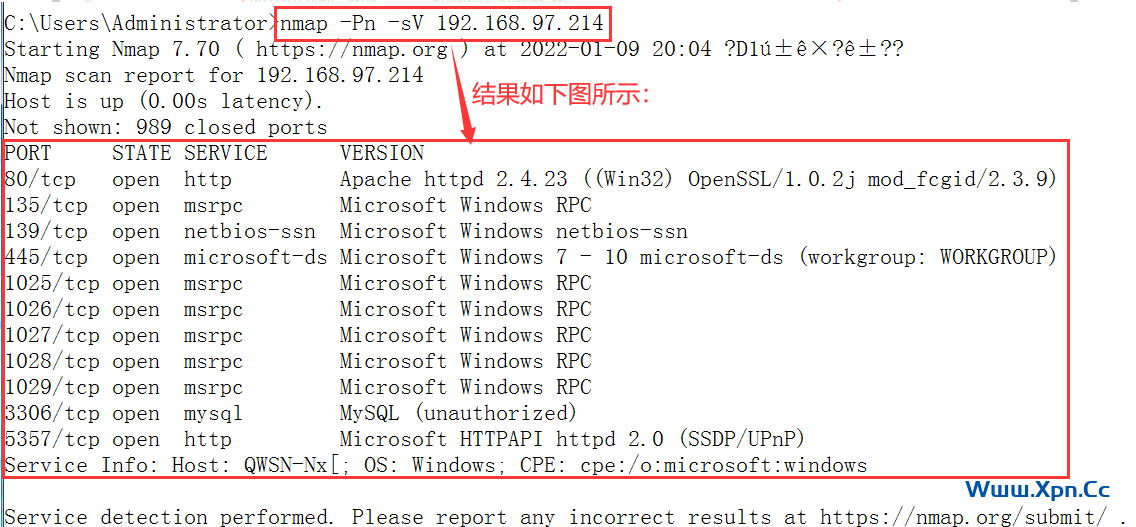

nmap -Pn -sV 192.168.97.214-Pn,不进行ping-sV,扫描端口对应的服务的详细信息 |

kali的terminal中运行nmap:

windows下的GUI形式的nmap:

windows下的cmd形式的nmap:

nmap -Pn -sV 192.168.97.214 -oN 192.168.97.214.txt

-oN,结果保存到文件103.97.177.22.txt

nmap -Pn -sV –O 192.168.97.214

-O,扫描操作系统

nmap -Pn -sV -A 192.168.97.214

-A,扫描操作系统、版本信息等等

nmap -Pn -sV 192.168.97.214 --open –open,扫描开启的端口

nmap -p1-65535 192.168.97.214

-p1-65535,扫描全端口

nmap -v -A -F -iL target.com.txt -oX result.xml

-v,显示扫描过程

-F,快速扫描

-iL,读取本地扫描目标文件

-oX,结果保存到result.xml中

nmap -v -A -F -iL target.com.txt -oN result.txt

nmap -v -A -p1-65535 -iL target.com.txt -oX result_all.xml

nmap -v -A -sU target.com.txt -oX result_all2.xml

-sU,对UDP的端口进行扫描

飞鱼博客

飞鱼博客