最近在研究虚拟化镜像,之前安装系统一直都是使用iso镜像完整安装,后面发现这种方式太繁琐,每次都得从头配置,后面思路转变,直接参考众多vps服务商使用的qcow2镜像加载模式,这样可以快速生成新系统,但是qcow2默认密码基本都不提供,所以得考虑修改默认密码,快速启动小鸡。

操作办法:

1.下载qcow2镜像到本地,文章底部提供了部分商家的qcow2镜像,如果害怕镜像夹带私货,安装好之后自己dd重装下,就是完整镜像。

2.安装guestfish用于修改密码:

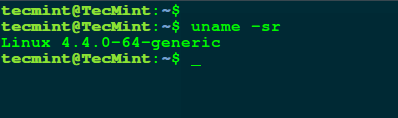

yum -y install guestfish yum -y install libguestfs-tools

3.使用 guestfish 更改 root 密码:

guestfish --rw -a debian11.qcow2 run list-filesystems //查看具体分区 mount /dev/dba / //根据上面输出的磁盘调整,将其挂载至根目录 vi /etc/shadow //修改root密码加密部分,可用 openssl passwd -1 创建新密码 quit

至此,密码修改完成。使用quem虚拟机加载镜像启动即可。

部分qcow2镜像仓库:

https://down.idc.wiki/Image/realServer-Template/

https://cloud.centos.org/centos/

强烈建议安装后自己DD一个纯净系统。

飞鱼博客

飞鱼博客